Статья в рамках серии Неделя WordPress.

Сегодня взлом Wordpress представляет собой довольно опасную распространенную проблему. Мне кажется, что из 10 блогеров примерно 6 подвергаются либо взлому их сайта, либо заражаются вредоносным ПО. Все больше просмотров набирают записи на тему того, как избежать взлома Wordpress, и каждый день появляется все новый материал. Многие читатели спрашивают о том, как им защитить себя. Итак, сегодня я хочу предложить вам детальный рассказ обо всем, что я знаю о том, как предотвратить взлом сайта на Wordpress и избежать заражения вредоносным ПО.

Существует несколько причин, почему я решил написать эту статью. Прежде всего, я попал в такую ситуацию, когда на обоих хостингах, которым я доверял, появилось вредоносное ПО. Да, я знаю, что это совсем неприятно, особенно потому, что я стараюсь зарекомендовать себя в роли профессионала в той области. Тем не менее, что ничто не идеально, и у нас с вами никогда не получится остановить хакеров и спаммеров, но мы с вами можем серьезно насолить им, используя правильные стратегии и код, которые обезопасят наши блоги и сайты. В заголовке вы увидели сочетание «полное руководство», потому что я хочу максимально постараться включить сюда всю необходимую информацию. Я буду обновлять эту запись по мере того, как буду учиться чему-то новому – мне не очень хочется писать отдельные статьи по каждой проблеме, и я хочу собрать всю информацию в одном месте, чтобы при любой возникшей ситуации вы могли бы обратиться за помощью, используя лишь одну ссылку. Вы можете занести эту страницу в закладки, и постоянно в будущем возвращаться к ней, если ваш блог подвергнется взлому.

Проще говоря, в большинстве случаев, хакеры просто проводят массовое сканирование сайтов на наличие уязвимости, а затем просто заражают сервер вредоносным ПО, что позволяет просочиться инфекции и на другие сайты. Вредоносное ПО может быть действительно хлопотным для блогеров. В отличие от простого изменения файла .htaccess, что можно с легкостью исправить, ПО может проникнуть внутрь ваших скриптов, в файлы шаблона, базу данных и т.д.

В 80% случаев люди обращаются за помощью к специалистам, когда их блог подвергается взлому или заражению. Если у вас за спиной нет хорошей защиты и знаний в области баз данных и Javascript, то я очень сомневаюсь, что у вас получится самостоятельно справится с задачей. На самом деле, даже у меня не получилось сделать все до конца. Одна из причин заключалась в том, что на этом виртуальном хостинге у меня несколько блогов, и что все их проверить и вычистить, потребовалось бы немало времени. Я нашел лучшее решение, о котором расскажу вам позже.

Теперь, так как вы уже знаете, что такое вредоносное ПО, и на что оно способно, позвольте я начну свою историю. Итак, вы уже поняли, что недавно некоторые из моих блогов подверглись заражению. Кому до этого есть дело, верно? Никому до этого нет дела, но я бы хотел поделиться важной информацией о том, как я обнаружил факт вторжения, и как я избавился от вредоносного ПО.

Проще говоря, в большинстве случаев, хакеры просто проводят массовое сканирование сайтов на наличие уязвимости, а затем просто заражают сервер вредоносным ПО, что позволяет просочиться инфекции и на другие сайты. Вредоносное ПО может быть действительно хлопотным для блогеров. В отличие от простого изменения файла .htaccess, что можно с легкостью исправить, ПО может проникнуть внутрь ваших скриптов, в файлы шаблона, базу данных и т.д.

В 80% случаев люди обращаются за помощью к специалистам, когда их блог подвергается взлому или заражению. Если у вас за спиной нет хорошей защиты и знаний в области баз данных и Javascript, то я очень сомневаюсь, что у вас получится самостоятельно справится с задачей. На самом деле, даже у меня не получилось сделать все до конца. Одна из причин заключалась в том, что на этом виртуальном хостинге у меня несколько блогов, и что все их проверить и вычистить, потребовалось бы немало времени. Я нашел лучшее решение, о котором расскажу вам позже.

Теперь, так как вы уже знаете, что такое вредоносное ПО, и на что оно способно, позвольте я начну свою историю. Итак, вы уже поняли, что недавно некоторые из моих блогов подверглись заражению. Кому до этого есть дело, верно? Никому до этого нет дела, но я бы хотел поделиться важной информацией о том, как я обнаружил факт вторжения, и как я избавился от вредоносного ПО.

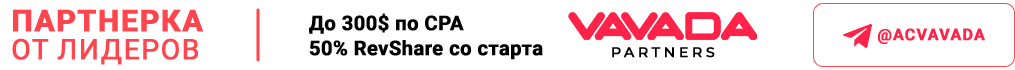

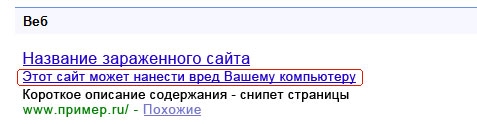

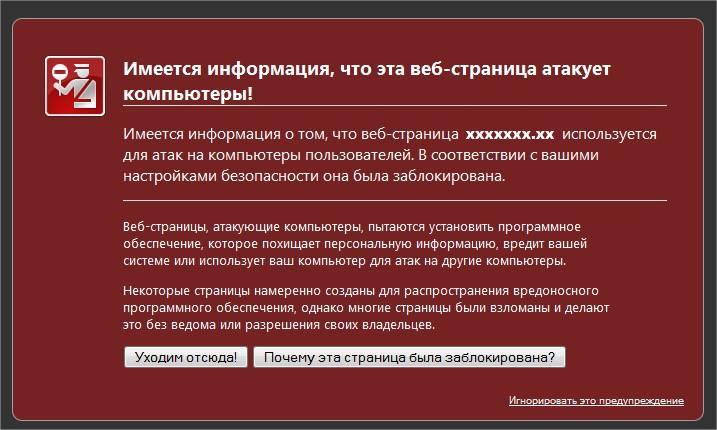

Меня не пугал тот факт, что я попал в черный список, так как всегда найдутся способы это исправить. Тем не менее, я был взволнован тем, как это может повлиять на мою репутацию и отношение пользователей ко мне. Представьте, что вы находите в результатах поиска Google сайт с моим именем, который отмечен как опасный вирусный сайт? Вы наверняка подумаете, что я какой-то спамер или еще хуже. Но вы вряд ли задумаетесь о том, что я и сам могу быть жертвой, а уж тем более вряд ли задумаетесь о том, что заражены были, к примеру, другие блоги на нашем общем виртуальном хостинге. Это действительно может отрицательно сказаться на репутации владельца блога. Мне кажется, вы можете представить себе такую картину.

После некоторого исследования, я обнаружил на сервере много лишнего барахла. Помните, я говорил, что в большинстве случаев хакеры заполучают доступ при помощи дыр? В моем случае все было не так.

Меня не пугал тот факт, что я попал в черный список, так как всегда найдутся способы это исправить. Тем не менее, я был взволнован тем, как это может повлиять на мою репутацию и отношение пользователей ко мне. Представьте, что вы находите в результатах поиска Google сайт с моим именем, который отмечен как опасный вирусный сайт? Вы наверняка подумаете, что я какой-то спамер или еще хуже. Но вы вряд ли задумаетесь о том, что я и сам могу быть жертвой, а уж тем более вряд ли задумаетесь о том, что заражены были, к примеру, другие блоги на нашем общем виртуальном хостинге. Это действительно может отрицательно сказаться на репутации владельца блога. Мне кажется, вы можете представить себе такую картину.

После некоторого исследования, я обнаружил на сервере много лишнего барахла. Помните, я говорил, что в большинстве случаев хакеры заполучают доступ при помощи дыр? В моем случае все было не так.

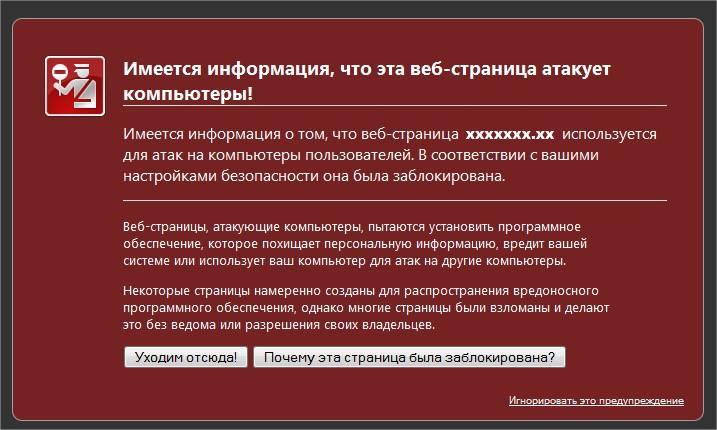

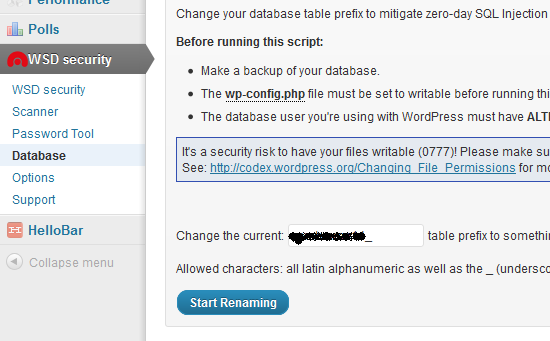

Это облегченный сканер от Website Defender. Установите его и просто пройдите по этапам. Здесь есть опция, позволяющая вам переименовать приставку таблиц в базе данных. Измените ее на что-то, что будет сложно угадать. Обычно Wordpress устанавливается с приставкой wp_. Это облегчает хакерам задачу по выявлению слабых баз данных, посредством которых можно реализовать проникновение.

2. Better WP Security

Это облегченный сканер от Website Defender. Установите его и просто пройдите по этапам. Здесь есть опция, позволяющая вам переименовать приставку таблиц в базе данных. Измените ее на что-то, что будет сложно угадать. Обычно Wordpress устанавливается с приставкой wp_. Это облегчает хакерам задачу по выявлению слабых баз данных, посредством которых можно реализовать проникновение.

2. Better WP Security

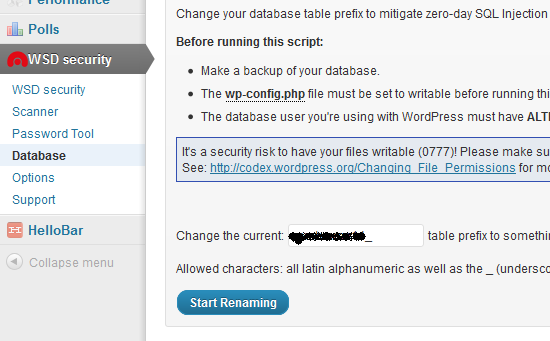

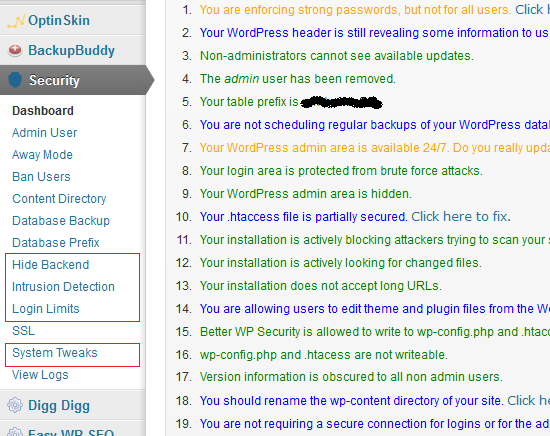

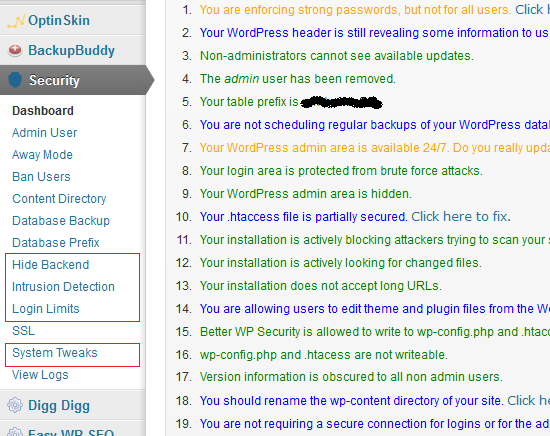

Better WP Security включает в себя лучшие функции безопасности Wordpress. Этот плагин способен предложить вам практически все необходимое, и он должен быть плагином №1 у каждого блогера. Спросите «почему?». Да потому что посредством всего одного клика вы сможете активировать многие необходимые функции безопасности системы для продвинутых пользователей, плагин сам создаст и модернизирует .htaccess таким образом, чтобы повысить безопасность вашего блога. Вам не придется вручную создавать .htaccess и заботиться о кодах. Позвольте плагину сделать все за вас.

После установки и активации плагина, нам нужно будет сделать еще кое-что. Прежде всего, вам нужно будет в один клик включить «secure from basic attack», и посмотреть, сколько зеленых и синих пунктов вам будет отображено. Оба цвета сообщают, что все ок! Зеленый цвет отвечает за отличную защиту, а синий как бы говорит вам, что вы можете сделать этот пункт зеленым, но тогда не будут работать некоторые плагины и поэтому можно оставить все на своем месте. Красный же цвет говорит об опасности.

Теперь кликните по вкладке «hide backend» и включите эту опцию. Функция «hide backend» изменяет URL, по которой вы можете осуществить доступ к внутреннему интерфейсу Wordpress.

Если вы только что установили свежую версию Wordpress, то я рекомендую вам кликнуть по вкладке «Content Directory», и изменить название директории. Это прибавит еще один уровень безопасности. Но делать это стоит только если ваш блог абсолютно новый! Помните, что если вы измените директорию на уже работающем блоге, то большинство ссылок перестанет работать.

Основная задача здесь заключается в том, чтобы изменить коды для повышения безопасности. Поиграйте с опциями, и посмотрите, какой вариант вам подходит больше всего. Например, я могу изменить все синие пункты на зеленые, так как это не повлияет на работу моего блога или установленных плагинов. Тем не менее, те же настройки могут существенно сказаться на работе вашего блога или установленного шаблона. Как я уже и сказал, здесь отлично работает метод проб и ошибок. Я сегодня рассказал вам о важных шагах, и только от вас зависит – сделаете вы их или нет.

Better WP Security включает в себя лучшие функции безопасности Wordpress. Этот плагин способен предложить вам практически все необходимое, и он должен быть плагином №1 у каждого блогера. Спросите «почему?». Да потому что посредством всего одного клика вы сможете активировать многие необходимые функции безопасности системы для продвинутых пользователей, плагин сам создаст и модернизирует .htaccess таким образом, чтобы повысить безопасность вашего блога. Вам не придется вручную создавать .htaccess и заботиться о кодах. Позвольте плагину сделать все за вас.

После установки и активации плагина, нам нужно будет сделать еще кое-что. Прежде всего, вам нужно будет в один клик включить «secure from basic attack», и посмотреть, сколько зеленых и синих пунктов вам будет отображено. Оба цвета сообщают, что все ок! Зеленый цвет отвечает за отличную защиту, а синий как бы говорит вам, что вы можете сделать этот пункт зеленым, но тогда не будут работать некоторые плагины и поэтому можно оставить все на своем месте. Красный же цвет говорит об опасности.

Теперь кликните по вкладке «hide backend» и включите эту опцию. Функция «hide backend» изменяет URL, по которой вы можете осуществить доступ к внутреннему интерфейсу Wordpress.

Если вы только что установили свежую версию Wordpress, то я рекомендую вам кликнуть по вкладке «Content Directory», и изменить название директории. Это прибавит еще один уровень безопасности. Но делать это стоит только если ваш блог абсолютно новый! Помните, что если вы измените директорию на уже работающем блоге, то большинство ссылок перестанет работать.

Основная задача здесь заключается в том, чтобы изменить коды для повышения безопасности. Поиграйте с опциями, и посмотрите, какой вариант вам подходит больше всего. Например, я могу изменить все синие пункты на зеленые, так как это не повлияет на работу моего блога или установленных плагинов. Тем не менее, те же настройки могут существенно сказаться на работе вашего блога или установленного шаблона. Как я уже и сказал, здесь отлично работает метод проб и ошибок. Я сегодня рассказал вам о важных шагах, и только от вас зависит – сделаете вы их или нет.

| 1. История 2. Сканирование компьютера 3. Защищаем WordPress |

Между заражением вредоносным ПО и взломом совсем небольшая разница. Хотя, до тех пор, пока ваш ресурс не станет мега-популярным или пока у вас не возникнет личных разногласий с хакером, я не вижу причин, почему ваш сайт может быть подвержен взлому. Если хакер захочет, он может запустить ботнетов, устроить DDOS-атаку, и в течение пары секунд «положить» ваш сайт, и если вы при этом используете виртуальный хостинг с другими сайтами, то ваш шанс защититься равен примерно нулю. Но не стоит сразу пугаться. Я говорю это лишь потому, что зачастую блоги инфицируют вредоносным ПО или подвергаются взлому из-за наличия открытых дыр безопасности.Так что же это за уязвимости в безопасности наших сайтов? Прежде всего, большинство из нас – блогеров или владельцев сайтов – начинает с виртуального хостинга. Нет ничего плохого в виртуальном хостинге, и даже я имею аккаунты на трех разных серверах. Тем не менее, минус здесь заключается в том, что виртуальный хостинг может быть с легкостью заражен. Теперь вспомните о том, что несколько других пользователей также используют этот же сервер. У вас одинаковый ip сервера! Предположим, что кто-то из ваших соседей только начинает вдаваться в подробности ведения собственного сайта. Здесь может быть что угодно: слабый пароль, плохо защищенный блог на wordpress, либо их собственный компьютер заражен трояном. В любом из этих случаем сильно повышается вероятность того, что хакер сможет заполучить доступ к серверу, поместить на него вредоносное ПО, которое затем распространится и на другие блоги и сайты, размещенные на этом же хостинге. Перед тем, как рассказать о недавнишнем случае заражения моего блога, я хотел бы заверить вас в том, что у хакеров всегда есть какой-то мотив. Как я уже говорил ранее, в большинстве случаев, когда кто-то говорит, что его сайт «хакнули», это означает, что он был заражен вредоносным ПО. Злодеи часто сканируют сайты на наличие уязвимостей… даже слишком часто. Особенно если у вас возникли какие-то разногласия с хакером.

Проще говоря, в большинстве случаев, хакеры просто проводят массовое сканирование сайтов на наличие уязвимости, а затем просто заражают сервер вредоносным ПО, что позволяет просочиться инфекции и на другие сайты. Вредоносное ПО может быть действительно хлопотным для блогеров. В отличие от простого изменения файла .htaccess, что можно с легкостью исправить, ПО может проникнуть внутрь ваших скриптов, в файлы шаблона, базу данных и т.д.

В 80% случаев люди обращаются за помощью к специалистам, когда их блог подвергается взлому или заражению. Если у вас за спиной нет хорошей защиты и знаний в области баз данных и Javascript, то я очень сомневаюсь, что у вас получится самостоятельно справится с задачей. На самом деле, даже у меня не получилось сделать все до конца. Одна из причин заключалась в том, что на этом виртуальном хостинге у меня несколько блогов, и что все их проверить и вычистить, потребовалось бы немало времени. Я нашел лучшее решение, о котором расскажу вам позже.

Теперь, так как вы уже знаете, что такое вредоносное ПО, и на что оно способно, позвольте я начну свою историю. Итак, вы уже поняли, что недавно некоторые из моих блогов подверглись заражению. Кому до этого есть дело, верно? Никому до этого нет дела, но я бы хотел поделиться важной информацией о том, как я обнаружил факт вторжения, и как я избавился от вредоносного ПО.

Проще говоря, в большинстве случаев, хакеры просто проводят массовое сканирование сайтов на наличие уязвимости, а затем просто заражают сервер вредоносным ПО, что позволяет просочиться инфекции и на другие сайты. Вредоносное ПО может быть действительно хлопотным для блогеров. В отличие от простого изменения файла .htaccess, что можно с легкостью исправить, ПО может проникнуть внутрь ваших скриптов, в файлы шаблона, базу данных и т.д.

В 80% случаев люди обращаются за помощью к специалистам, когда их блог подвергается взлому или заражению. Если у вас за спиной нет хорошей защиты и знаний в области баз данных и Javascript, то я очень сомневаюсь, что у вас получится самостоятельно справится с задачей. На самом деле, даже у меня не получилось сделать все до конца. Одна из причин заключалась в том, что на этом виртуальном хостинге у меня несколько блогов, и что все их проверить и вычистить, потребовалось бы немало времени. Я нашел лучшее решение, о котором расскажу вам позже.

Теперь, так как вы уже знаете, что такое вредоносное ПО, и на что оно способно, позвольте я начну свою историю. Итак, вы уже поняли, что недавно некоторые из моих блогов подверглись заражению. Кому до этого есть дело, верно? Никому до этого нет дела, но я бы хотел поделиться важной информацией о том, как я обнаружил факт вторжения, и как я избавился от вредоносного ПО.

Меня не пугал тот факт, что я попал в черный список, так как всегда найдутся способы это исправить. Тем не менее, я был взволнован тем, как это может повлиять на мою репутацию и отношение пользователей ко мне. Представьте, что вы находите в результатах поиска Google сайт с моим именем, который отмечен как опасный вирусный сайт? Вы наверняка подумаете, что я какой-то спамер или еще хуже. Но вы вряд ли задумаетесь о том, что я и сам могу быть жертвой, а уж тем более вряд ли задумаетесь о том, что заражены были, к примеру, другие блоги на нашем общем виртуальном хостинге. Это действительно может отрицательно сказаться на репутации владельца блога. Мне кажется, вы можете представить себе такую картину.

После некоторого исследования, я обнаружил на сервере много лишнего барахла. Помните, я говорил, что в большинстве случаев хакеры заполучают доступ при помощи дыр? В моем случае все было не так.

Меня не пугал тот факт, что я попал в черный список, так как всегда найдутся способы это исправить. Тем не менее, я был взволнован тем, как это может повлиять на мою репутацию и отношение пользователей ко мне. Представьте, что вы находите в результатах поиска Google сайт с моим именем, который отмечен как опасный вирусный сайт? Вы наверняка подумаете, что я какой-то спамер или еще хуже. Но вы вряд ли задумаетесь о том, что я и сам могу быть жертвой, а уж тем более вряд ли задумаетесь о том, что заражены были, к примеру, другие блоги на нашем общем виртуальном хостинге. Это действительно может отрицательно сказаться на репутации владельца блога. Мне кажется, вы можете представить себе такую картину.

После некоторого исследования, я обнаружил на сервере много лишнего барахла. Помните, я говорил, что в большинстве случаев хакеры заполучают доступ при помощи дыр? В моем случае все было не так.

Я обнаружил, что скачал троян с какого-сайта, который был запущен на моем компьютере на Windows 7. Многие люди хвастаются тем, что у них лучшие антивирусы: Kaspersky, Avast, Nod 32 и так далее. Позвольте сообщить вам, что я использовал большинство из них, и все они не смогли мне помочь.Теперь вы, вероятно, задаетесь вопросом о том, что если Avast, настолько хорош, каким же образом мой компьютер был подвержен заражению? Отличный вопрос: я невероятно много сижу в интернете, а мой компьютер на ОС Windows запущен 24/7. Avast имеет автоматическую защиту, а блокировка сайтов включена постоянно. К сожалению, пару недель назад, после обновления Avast, я обнаружил баг, который отключил защиту с блокировкой сайтов. Я не заметил этого, или может быть даже проигнорировал, не думая о том, насколько все может быть серьезно. Я ошибался. Я использовал Avast на 2-х своих компьютерах, работающих на Windows, уже на протяжении 1.5 лет и, судя по моим личным исследованиям, этот инструмент защищает от довольно большого количества гадостей. Ничто не идеально, но если бы мне пришлось выбирать антивирус еще раз, я бы все равно выбрал Avast. После сканирования системы, я обнаружил, что мой ПК был заражен невероятно злобным руткит трояном. Руткиты – ужасны. За подробностями рекомендую обратиться к Google. Они прячутся, позволяя хакерам получить контроль над некоторыми программами и запускать без вашего ведома. В моем случае, у меня была возможность удалить руткит при помощи сканера от DrWeb(ссылка чуть ниже), но к сожалению, этот руткит также установил вредоносное ПО на мой сервер. Да, вы прочли все правильно. Давайте предположим, что на моем ПК есть троян, и я о нем не знаю. Я использую FTP-клиент вроде filezilla, чтобы авторизоваться на сервер. В этом случае троян способен украсть ваши данные авторизации, а затем напрямую загрузить вредоносное ПО на сервер. Кого здесь можно винить? Новичка на вашем виртуальном хостинге? Вас самих? Хакера? Или антивирус? Давайте никого винить не будем, и вместо этого постарается быть ответственными и бдительными. На данный момент я не могу предоставить вам всеобъемлющего руководства о том, как устранить вредоносное ПО с сервера, так как, как я уже отмечал выше, в большинстве случаев вам легче будет просто воспользоваться услугами какого-нибудь специалиста. Я не говорю, что это невозможно сделать самостоятельно, я просто стараюсь лучше защитить ваши сайты и блоги на wordpress.

Сканирование, определение и устранение вредоносного ПО

Сначала просканируйте ваш ПК с помощью бесплатного сканера cureit от DrWeb и устраните все вредоносное ПО, которое найдете (если найдете). Ваш компьютер должен быть защищен в первую очередь, так как он может выступать в роли точки доступа, через которую злоумышленник проникает на ваш серверЗащищаем WordPress от вредоносного ПО

Теперь, когда вы избавились от вредоносного ПО, которым был заражен ваш блог, можно приступить к установке нескольких плагинов и подкрутке некоторых кодов. Давайте приступим! Меняем пароли Если ваш блог был заражен, есть большая вероятность того, что и ваш пароль был разоблачен. Авторизуйтесь в cPanel и смените все пароли. Старайтесь использовать символы в разном регистре, а также используйте специальные символы и цифры. Я рекомендую вам использовать все варианты. Этот же совет, я давал в статье про первые действия при взломе сайта. После того, как разберетесь с паролями в cpanel, пришло время изменить пароль на вход в Wordpress. Опять же, я рекомендую вам использовать уже что-то новое, уникальное. Кстати, чтобы не забыть пароли и хранить их в надежном месте, я рекомендую использовать менеджер паролей Касперского - Kaspersky Password Manager, он мне сильно упростил жизнь т.к. сам автозаполняет формы авторизации на сайта и в программах и шифрует всю базу паролей. Считаю, что не зря потратил на него 900 рублей ;) Создаем резервную копию всего блога на Wordpress Это самый важный этап, и его нельзя игнорировать. Я помню, как общался со специалистом по безопасности в интернете, и он сказал мне, что можно даже не бояться ничего, если в запасе есть резервная копия сайта. Я тогда замер на мгновение, и эта фраза отложилась у меня в памяти, потому что резервной копии у меня не было… Благо на тот момент мой блог был совсем маленьким, но я попытался представить, какой плачевной была бы ситуация, если бы это был блог с тоннами информации и контента. Хотя на большинстве хостингов делают резервные копии информации с серверов, все же лучше подстраховаться. Здесь я приведу ссылку на статью Сергея, автора блога max1net.com. Там, подробная инструкция по регулярному бэкапу сайта. Устанавливаем плагины безопасности Теперь, когда у вас есть полная резервная копия вашего блога на Wordpress, вам можно не беспокоиться о чем-либо, так как вы всегда сможете восстановить нормальную версию. Теперь пришло время разобраться с плагинами для безопасности сайта. 1. WP Security Scanner Это облегченный сканер от Website Defender. Установите его и просто пройдите по этапам. Здесь есть опция, позволяющая вам переименовать приставку таблиц в базе данных. Измените ее на что-то, что будет сложно угадать. Обычно Wordpress устанавливается с приставкой wp_. Это облегчает хакерам задачу по выявлению слабых баз данных, посредством которых можно реализовать проникновение.

2. Better WP Security

Это облегченный сканер от Website Defender. Установите его и просто пройдите по этапам. Здесь есть опция, позволяющая вам переименовать приставку таблиц в базе данных. Измените ее на что-то, что будет сложно угадать. Обычно Wordpress устанавливается с приставкой wp_. Это облегчает хакерам задачу по выявлению слабых баз данных, посредством которых можно реализовать проникновение.

2. Better WP Security

Better WP Security включает в себя лучшие функции безопасности Wordpress. Этот плагин способен предложить вам практически все необходимое, и он должен быть плагином №1 у каждого блогера. Спросите «почему?». Да потому что посредством всего одного клика вы сможете активировать многие необходимые функции безопасности системы для продвинутых пользователей, плагин сам создаст и модернизирует .htaccess таким образом, чтобы повысить безопасность вашего блога. Вам не придется вручную создавать .htaccess и заботиться о кодах. Позвольте плагину сделать все за вас.

После установки и активации плагина, нам нужно будет сделать еще кое-что. Прежде всего, вам нужно будет в один клик включить «secure from basic attack», и посмотреть, сколько зеленых и синих пунктов вам будет отображено. Оба цвета сообщают, что все ок! Зеленый цвет отвечает за отличную защиту, а синий как бы говорит вам, что вы можете сделать этот пункт зеленым, но тогда не будут работать некоторые плагины и поэтому можно оставить все на своем месте. Красный же цвет говорит об опасности.

Теперь кликните по вкладке «hide backend» и включите эту опцию. Функция «hide backend» изменяет URL, по которой вы можете осуществить доступ к внутреннему интерфейсу Wordpress.

Если вы только что установили свежую версию Wordpress, то я рекомендую вам кликнуть по вкладке «Content Directory», и изменить название директории. Это прибавит еще один уровень безопасности. Но делать это стоит только если ваш блог абсолютно новый! Помните, что если вы измените директорию на уже работающем блоге, то большинство ссылок перестанет работать.

Основная задача здесь заключается в том, чтобы изменить коды для повышения безопасности. Поиграйте с опциями, и посмотрите, какой вариант вам подходит больше всего. Например, я могу изменить все синие пункты на зеленые, так как это не повлияет на работу моего блога или установленных плагинов. Тем не менее, те же настройки могут существенно сказаться на работе вашего блога или установленного шаблона. Как я уже и сказал, здесь отлично работает метод проб и ошибок. Я сегодня рассказал вам о важных шагах, и только от вас зависит – сделаете вы их или нет.

Better WP Security включает в себя лучшие функции безопасности Wordpress. Этот плагин способен предложить вам практически все необходимое, и он должен быть плагином №1 у каждого блогера. Спросите «почему?». Да потому что посредством всего одного клика вы сможете активировать многие необходимые функции безопасности системы для продвинутых пользователей, плагин сам создаст и модернизирует .htaccess таким образом, чтобы повысить безопасность вашего блога. Вам не придется вручную создавать .htaccess и заботиться о кодах. Позвольте плагину сделать все за вас.

После установки и активации плагина, нам нужно будет сделать еще кое-что. Прежде всего, вам нужно будет в один клик включить «secure from basic attack», и посмотреть, сколько зеленых и синих пунктов вам будет отображено. Оба цвета сообщают, что все ок! Зеленый цвет отвечает за отличную защиту, а синий как бы говорит вам, что вы можете сделать этот пункт зеленым, но тогда не будут работать некоторые плагины и поэтому можно оставить все на своем месте. Красный же цвет говорит об опасности.

Теперь кликните по вкладке «hide backend» и включите эту опцию. Функция «hide backend» изменяет URL, по которой вы можете осуществить доступ к внутреннему интерфейсу Wordpress.

Если вы только что установили свежую версию Wordpress, то я рекомендую вам кликнуть по вкладке «Content Directory», и изменить название директории. Это прибавит еще один уровень безопасности. Но делать это стоит только если ваш блог абсолютно новый! Помните, что если вы измените директорию на уже работающем блоге, то большинство ссылок перестанет работать.

Основная задача здесь заключается в том, чтобы изменить коды для повышения безопасности. Поиграйте с опциями, и посмотрите, какой вариант вам подходит больше всего. Например, я могу изменить все синие пункты на зеленые, так как это не повлияет на работу моего блога или установленных плагинов. Тем не менее, те же настройки могут существенно сказаться на работе вашего блога или установленного шаблона. Как я уже и сказал, здесь отлично работает метод проб и ошибок. Я сегодня рассказал вам о важных шагах, и только от вас зависит – сделаете вы их или нет.

Скачиваем .htaccess и robots.txt

Сегодня я также решил поделиться в вами отличным файлом .htaccess. Вы можете скачать его бесплатно, и загрузить в свой корневой каталог с сайтом. Пожалуйста, не забудьте его отредактировать в соответствии с вашими требованиями. Не все блоги и сайты работают по одинаковому принципу. Но мне кажется, что он будет работать нормально, и если вы используете плагин better wp security, то вам он даже не понадобится. Тем не менее, я сюда включил еще некоторые коды, которые плагин не создаст самостоятельно, так что вы можете загрузить этот файл в корневой каталог, а затем позволить плагину отредактировать его. Выбор за вами! Вердикт Я даже не знаю, радоваться мне или горевать по поводу того, что мои блоги взламывают и подвергают заражению. Иногда я думаю, что если бы мой блог не был взломан, то я бы и не задался идеей написать подобную статью, и тогда мои читатели бы не узнали о моем опыте, ведь все, что я пишу – это мой личный опыт и пройденные этапы в жизни и нашем общем деле. Как я уже говорил ранее, не существует полноценного гарантированного способа защитить ваш блог, но если предпринимать хоть какие-нибудь шаги для его защиты – у вас все получится. У вас уйдет не больше пары часов на то, чтобы поделать все, что описано в этой статье, и в дальнейшем это принесет вам огромную выгоду! Теперь идите, и защищайте свой блог от злодеев!

0 комментариев

Добавить комментарий